پروتکل HTTPS که مخفف Hypertext Transfer Protocol Secure است در واقع یک پروتکل برای برقراری ارتباط های ایمن است . اما این سوال وجود دارد که ایراد HTTP چیست که برای برقراری ارتباط های امن باید از HTTPS استفاده کرد؟

طی چند سال گذشته سر و صداهایی در مورد به روزرسانی وب سایت ها برای استفاده از HTTPS & SSL به وجود آمده است اگر هنوز هم نمی دانید که به چه دلیل باید از HTTPS استفاده کنید در ادامه مقاله همراه ما باشید تا دلایل استفاده از HTTPS را بدانید. ارتقاء به HTTPS فواید زیادی دارد ، از جمله لیست های بهتر موتور جستجو. همچنین می توانید از قابلیت های بیشتری در مرورگرها استفاده کنید. HTTPS یکی ازسه مورد اصلی برای یک برنامه وب پیشرفته است. علاوه بر این سایت شما توسط کروم و مرورگرهای دیگر به عنوان “ناایمن” علامت گذاری نمی شود. همچنین برای باز کردن ویژگی های به روز شده مرورگرها مانند service workers و API های سخت افزاری مانند WebUSB و دسترسی بلوتوث به HTTPS نیاز است.

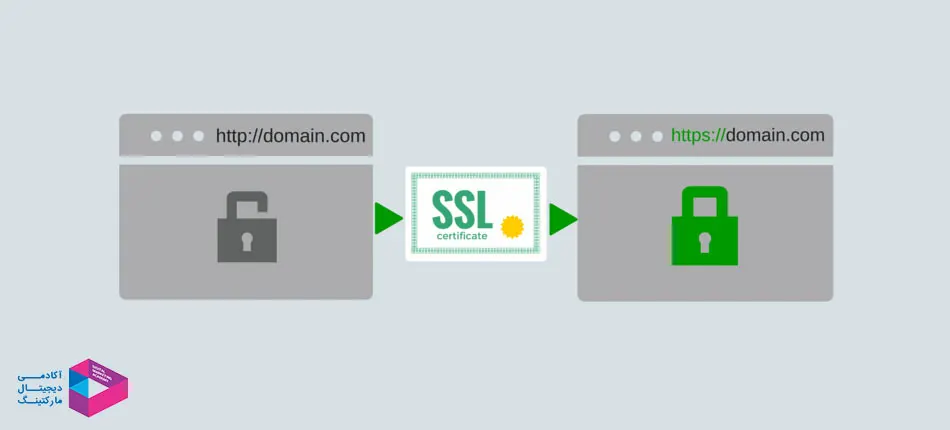

SSL مخفف secure socket layer به معنی لایه سوکت ایمن است. اما این پروتکل از بین رفته و Transport Layer Security TLS جایگزین آن شده است. از آن جا که بسیاری از مابه استفاده از مخفف SSL عادت کرده ایم همچنان از این اصطلاح استفاده می کنیم.امروز این دو قابل تعویض هستند اما رمزگذاری واقعی TLS است نه SSL. در گذشته گواهینامه های SSL گران بودند. امروزه این موضوع تغییر کرده است و در حال حاضر بیشتر گواهینامه ها رایگان هستند. اگر برای گواهی هزینه پرداخت می کنید ، یک پروانه غربال گری دقیق تر و احتمالاً بیمه را خریداری می کنید.

HTTPS یا SSL چگونه کار می کند؟

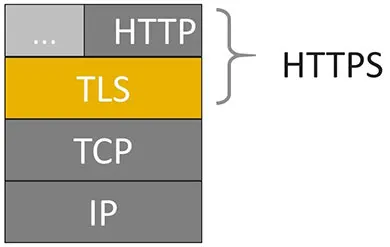

HTTPS یک شکل امن از پروتکل HTTP است. این یک لایه رمزگذاری شده در اطراف HTTP ، Transport Layer Security TLS می پیچد. مشتری ها و سرورها با استفاده از HTTP ارتباط برقرار می کنند که به دلیل بسته بندی TLS امن است.

دو نوع SSL HANDSHAKE وجود دارد که به عنوان SSL یک طرفه و SSL دو طرفه (متقابل) توصیف شده است. تفاوت این دو در این است که در یک طرفه SSL فقط سرور به مشتری احراز هویت می کند در حالی که ، در SSL دو طرفه ، هر دو سرور و مشتری به یکدیگر احراز هویت می شوند. معمولاً هنگام مرور یک وب سایت HTTPS ، از SSL یک طرفه استفاده می شود که فقط مرورگر (مشتری) هویت وب سایت (سرور) را تأیید می کند SSL دو طرفه بیشتر در سرور برای ارتباط با سرور استفاده می شود که در آن هر دو طرف باید هویت یکدیگر را تأیید کنند.

در حین دستیابی به SSL ، سرور و مشتری مراحل زیر را دنبال می کنند:

- Client Hello

مشتری برای شروع اتصال HTTPS اطلاعاتی را که توسط سرور مورد نیاز است ارسال می کند.

| *** ClientHello, TLSv1.2 | |

| RandomCookie: *** ClientHello, TLSv1.2 | |

| RandomCookie: GMT: -1892413556 bytes = { GMT: -351008774 bytes = { 169, 131, 204, 213, 154, 96, 7, 136, 43, 142, 232, 138, 148, 171, 52, 226, 155, 202, 145, 57, 210, 132, 227, 182, 67, 222, 161, 28, 20 } | |

| Session ID: 239, 10, 92, 143, 185, {} | |

| 93, Cipher Suites: [Unknown 0x8a:0x8a, TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256, TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384, TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384, Unknown 0xcc:0xa9, Unknown 0xcc:0xa8, TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA, TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA, TLS_RSA_WITH_AES_128_GCM_SHA256, TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_AES_128_CBC_SHA, TLS_RSA_WITH_AES_256_CBC_SHA, SSL_RSA_WITH_3DES_EDE_CBC_SHA] | |

در گزارش فوق می بینیم که مشتری با TLS v1.2 سلام می کند. با این کار مشتری به سرور اطلاع می دهد که پشتیبانی از TLS نسخه های 1.2 و پایین تر را دارد. لیست رمزهای که توسط مشتری پشتیبانی می شوند را نیز می توانید از سیاهه بالا مشاهده کنید. از این لیست ، سرور مجموعه رمزگذاری شده را پشتیبانی می کند. اگر این لیست حاوی مجموعه های رمزگذاری باشد که سرور آن را نمی شناسد ، پشتیبانی نمی کند و سرور آن رمزنگاری ها را نادیده می گیرد. در صورت عدم یافتن مجموعه های رمزنگاری پشتیبانی شده ، سرور هشدار خرابی را ارسال می کند و اتصال را می بندد.

- Server Hello

سرور با پیکربندی انتخاب شده از Client Hello به همراه اطلاعات خود به کار خود ادامه می دهد تا با استفاده از Handshake اقدام کند. Server Hello به شرح زیر خواهد بود. Sever نسخه TLS را مطابق با آنچه پایین تر، از مشتری در پیام Client Hello پیشنهاد کرده است و بالاترین پشتیبانی شده توسط سرور را انتخاب می کند.

| *** ServerHello, TLSv1.2 | |

| RandomCookie: GMT: 1518335451 bytes = { 19, 150, 56, 42, 168, 202, 151, 43, 174, 226, 187, 53, 135, 67, 244, 170, 59, 176, 105, 150, 50, 112, 167, 83, 192, 48, 171, 64 } | |

| Session ID: {91, 128, 246, 219, 26, 93, 46, 172, 85, 212, 221, 79, 20, 186, 108, 134, 200, 239, 150, 102, 172, 24, 125, 171, 137, 53, 5, 130, 53, 228, 2, 195} | |

| Cipher Suite: TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA | |

| Compression Method: 0 | |

| Extension renegotiation_info, renegotiated_connection: <empty> | |

| *** |

- پیام تبادل کلید سرور Server Key Exchange Message

این پیام توسط سرور به مشتری ارسال می شود که اطلاعات لازم را برای مشتری برای ایجادرمز خصوصی ایجاد کند. در صورت استفاده از الگوریتم تبادل کلید RSA (بیشتر در این مورد) یا هر الگوریتم تبادل کلید دیگر که نیاز به اطلاعاتی از سرور برای تولید یک رمز خصوصی ندارد ، این پیام ارسال نخواهد شد. برای تبادل کلید Elliptic Curve Diffie Hellman) ECDH) ، جزئیات زیر در مورد کلید عمومی سرور ECDH برای مشتری ارسال می شود.

- درخواست گواهی Certificate Request

این مکان جایی است که SSL یک طرفه از SSL دو طرفه دفاع می کند. در SSL یک طرفه ، صحت مشتری تأیید نمی شود. از این رو ، این مرحله در handshake تک لایه SSL حذف شده است. در طی این مرحله ، سرور درخواست گواهی را از مشتری با نوع گواهینامه ، الگوریتم های امضای گواهی و که توسط سرور پشتیبانی می شود ، ارسال می کند. شرایطی وجود دارد که لیست مقامات مجوز خالی باشد. در چنین سناریوهایی ، مشتری می تواند ارسال یا اجتناب از ارسال گواهی مشتری را انتخاب کند (بستگی به اجرای مشتری دارد)

| ** CertificateRequest | |

| Cert Types: RSA, DSS, ECDSA | |

| Supported Signature Algorithms: SHA512withECDSA, SHA512withRSA, SHA384withECDSA, SHA384withRSA, SHA256withECDSA, SHA256withRSA, SHA256withDSA, SHA224withECDSA, SHA224withRSA, SHA224withDSA, SHA1withECDSA, SHA1withRSA, SHA1withDSA | |

| Cert Authorities: | |

| <CN=server, OU=ID, O=IBM, L=Hursley, ST=Hants, C=GB> | |

| <CN=client, OU=ID, O=IBM, L=Hursley, ST=Hants, C=GB> | |

| *** ServerHelloDone |

سرانجام ، سرور پیامDone را ارسال می کند که پایانHello Server را نشان می دهد. پس از ارسال این پیام ، سرور منتظر پاسخ مشتری خواهد بود.

- گواهی مشتری Client Certificate

مشتری زنجیره گواهینامه خود را به سرور ارائه می دهد. این گواهی باید برای الگوریتم تبادل کلیدی مجموعه رمزنگاری شده و هرگونه برنامه افزودنی که قبلا درموردش مذاکره صورت گرفته است، مناسب باشد.

- پیام تبادل کلید مشتری Client Key Exchange Message

این پیام به دنبال پیام گواهینامه مشتری باید توسط مشتری ارسال شود. اگر گواهی مشتری ارائه نشده است (در SSL یک طرفه) پیام تبادل کلید مشتری باید پس از دریافت پیام ServerHelloDone ارسال شود.

همانطور که همه ما می دانیم داده های انتقال یافته بین سرور و مشتری در اتصال HTTPS رمزگذاری می شوند. رمزگذاری متقارن برای این منظور استفاده می شود زیرا هزینه محاسباتی آن بسیار پایین تر از رمزگذاری نامتقارن است. برای استفاده از رمزگذاری متقارن ، بایدیک کلید مشترک بین دو انتها وجود داشته باشد. هدف از این پیام ایجاد کلید مشترک بین مشتری و سرور بدون قرار گرفتن در معرض یکفرد خارجی است.

دو روش تبادل کلید مشتری وجود دارد که در مشخصات TLS v1.2 شرح داده شده است. آن ها RSA و Diffie-Hellman هستند. اگر از RSA به عنوان الگوریتم تبادل کلید استفاده شود ، مشتری یک رمز پیش نویس 48 بایت تولید می کند. مشتری رمز اصلی پیش نویس را با کلید عمومی گواهی رمزنگاری می کند و به سرور ارسال می کند. فقط سرور کلید خصوصی مربوطه را برای رمزگشایی و رمزگذاری مشتریpre-master مخفی خواهد داشت.

اگر از Diffie-Hellman استفاده شود ، پارامترهایDiffie-Hellman منتقل می شوند تا هم مشتری و هم سرور بتوانند یکرمز pre-master را تولید کنند. پس از آن ، هر دو طرف با استفاده از رمز pre-master ، یک رمز اصلی تولید می کنند و از master secret برای تولید کلید متقارن برای رمزگذاری داده های جلسه استفاده می شود.

- Finished

پس از احراز هویت موفقیت آمیز و ایجاد رمزهای pre-master /master ، یک پیام خصوصی برای رمزگذاری توسط مشتری و سرور ارسال می شود که نشان می دهد بقیه ارتباطات رمزگذاری می شوند. پیام نهایی بلافاصله پیام مشخصات رمزگذاری را تغییر می دهد. این اولین پیام است که با الگوریتم های مذاکره رمزگذاری شده است. داده های برنامه فقط بعد از ارسال هر دو طرف پیام نهایی و تأیید محتوای پیام منتقل می شوند.

چرا HTTPS مهم است؟

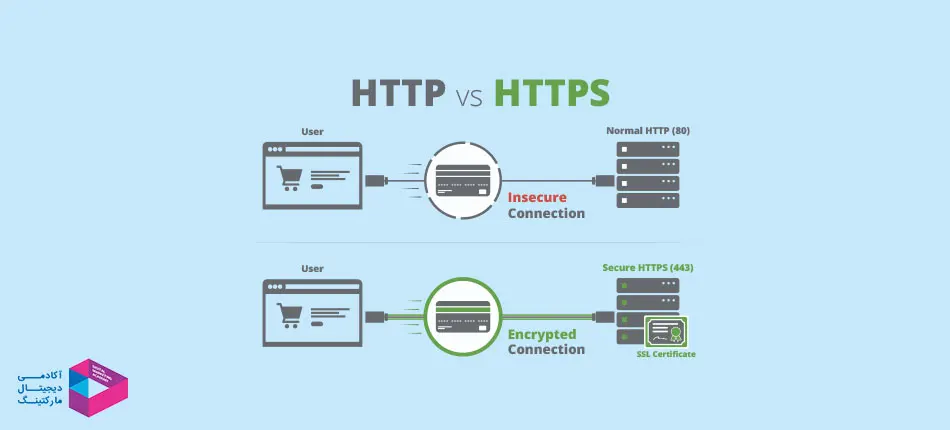

تفاوت بین HTTPS و HTTP چیست؟

- درHTTP آدرس وبسایت با HTTP شروع میشود و در HTTPS آدرس وبسایت با HTTP شروع میشود.

- HTTP برای ارتباط از درگاه ۸۰ و HTTPS از درگاه ۴۴۳ استفاده میکنند.

- HTTP امن نیست و دادهها را بصورت متن قابل خواندن منتقل میکند، ولیHTTP امن است و دادهها را قبل از انتقال رمزگذاری میکند.

- HTTP در لایه کاربرد و HTTPS در لایه انتقال کار میکنند.

آیا HTTPS امن است؟

آیا HTTPS رمزگذاری شده است؟

مهاجمان نمی توانند داده های عبوری از سیم را بخوانند و می دانید که زمانی که در حال ارتباط هستید در واقع در حال صحبت با سرور هستید. HTTPS مخفف Hyper Text Transport Protocol Secure است. همانطور که میبینید فقط یک واجه Secure اضافه شده است ولی این قسمت “Secure” از آن جهت که تفاوت زیادی ایجاد می کند بسیار مهم است. HTTP یک متن ساده یایک فایل باینری است (مانند یک تصویر) که هر کسی می تواند آن را بخواند یا ببیند.

HTTPS مبتنی بر رمزنگاری عمومی/ خصوصی است. دو کلید اساسی وجود دارد:

- از کلید عمومی برای رمزگذاری استفاده می شود

- کلید خصوصی مخفی برای رمزگشایی مورد نیاز است.

گواهینامه یک کلید عمومی است که دارای یک برچسب است که مالک را مشخص می کند.

HTTP چگونه کارمی کند؟

قبل از اینکه به نحوه کار HTTPS بپردازیم ، بیایید نحوه عملکرد HTTP را مرور کنیم. HTTP یک پروتکل پاسخ درخواست است که بطور غیر همزمان بین مشتری و سرور ارتباط برقرار می کند.

برای وب سایت ها و صفحات ، مرورگر به عنوان مشتری و یک وب سرور مانند Apache یا IIS به عنوان سرور عمل می کند. سرور میزبان پرونده ها(مانند html ، فایل های صوتی ، ویدئویی و غیره) می باشد و بازده ها به داده های مشتری پاسخ می دهند. بسته به درخواست ، پاسخ شامل وضعیت درخواست می شود.

این فرایند شامل یک سری پیام است که بین مشتری و سرور به عقب و جلو می رود. این روند با شروع یک اتصال شروع می شود. پس از آن فرآیندی به نام TCP به اهستگی شروع می شود. در این مرحله داده ها از طریق بسته های داده بین دو طرف منتقل می شوند و اغلب به چندین دور رفت و برگشتی نیاز دارند.

TCP به گونه ای طراحی شده است که به تدریج میزان داده های عبور سیم را در هر دور گسترش می دهد. اندازه اولیه بسته 16 کیلوبایت است و در دورهای بعدی دو برابر می شود تا اینکه به حداکثر اندازه برسد. این عدد ممکن است متفاوت باشد ، اما در بیشتر اتصالات حدود 4 مگابایت است.

این فرآیند به این دلیل استفاده می شود که سرور نمی داند چه پهنای باندی را برای مشتری می تواند کنترل کند. سرور به جای سرریز مشتری ، از یک اندازه ملایم استفاده می کند و تا زمانی که محدودیتی پیدا نشود ، به مرور افزایش مییابد.

HTTPS Stack چیست؟

HTTPS برای نصب روی سرور شما نیاز به گواهی TLS دارد. می توانید در پروتکل های مختلف مانند HTTP (وب)، SMTP (ایمیل) و FTP گواهی هایی را اعمال کنید. یک گواهینامه SSL یا TLS با ذخیره کردن کلیدهای تولید شده به طور تصادفی (عمومی و خصوصی) در سرور شما کار می کند. کلید عمومی با مشتری و کلید خصوصی مورد استفاده در فرآیند رمزگشایی تأیید می شود.

HTTP فقط یک پروتکل است اما وقتی با TLS یا (امنیت لایه حمل و نقل) جفت می شود رمزگذاری می شود. ممکن است TLS را با نام اختصاری SSL بشناسید. لایه سوکت ایمن یا SSL روش اصلی برای تأمین اینترنت بود. همانطور که استانداردهای خود را تکامل دادیم ، SSL را بازنشسته کردیم ، اما مخفف اختصاری محبوب ترین اصطلاح TLS است.

اگر به نمودار شبکه Stack نگاه کنید، HTTP در بالا ، بالای TLS است که در بالای لایه های TCP و IP قرار دارد. ممکن است این کلمات اختصاری برای تان دشوار باشند اما نگران نباشید. هنگامی که HTTP با TLS ترکیب می شود ، HTTPS را دریافت می کنید این نسخه امن HTTP است.

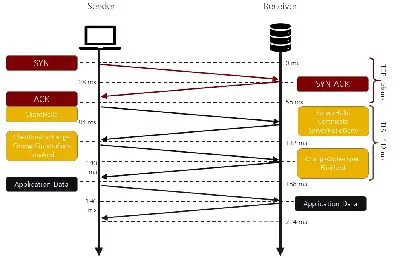

HTTPS Handshake چیست؟

هنگامی که مرورگر شما به یک سرور HTTPS متصل شد ، سرور با گواهینامه خود پاسخ می دهد. مرورگر بررسی می کند که آیا گواهی معتبر است:

- اطلاعات مالک باید با نام سرور مورد نظر کاربر مطابقت داشته باشد.

- این گواهی باید توسط یک مقام صدور گواهینامه معتبر امضا شود.

در صورت عدم رعایت یکی از این شرایط ، کاربر از مشکل مطلع می شود. هنگامی که از HTTP استفاده می شود ، یک سریHandshake صورت می گیرد. درخواست اولیه برای تأیید به سرور ارسال می شود. هنگامی که سرور پاسخ داد که این سرور مورد نظر است ، مشترییک پیام سلام ارسال می کند. در این مرحله ارتباطات رمزگذاری می شوند. در این مرحله ارتباط خواننده می تواند ادامه پیدا کند. مراحل Handshake اولیه در تعداد میلی ثانیه صورت می گیرد.

وقتی از HTTPS استفاده می شود ، کدام عنصر ارتباط رمزگذاری می شود؟

پس از تکمیل HTTPS Handshake، کلیه ارتباطات بین مشتری و سرور رمزگذاری می شوند. این شامل URL کامل ، داده ها (متن ساده یا باینری) ، کوکی ها و سرصفحات دیگر است. تنها قسمت ارتباطی که رمزگذاری نشده است ، دامنه یا میزبان مشتری درخواست اتصال است. این امر به این دلیل است که هنگام شروع اتصال ، درخواست HTTP به سرور هدف برای ایجاد اتصال ایمن انجام می شود. پس از برقراری HTTPS ، از URL کامل استفاده می شود.

این اولیه سازی فقط باید برای هر اتصال منحصربفردیک بار اتفاق بیفتد. به همین دلیل است که HTTP / 2 از مزیت مشخصی نسبت به HTTP / 1.1 برخوردار است زیرا به جای باز کردن اتصالات متعدد ، اتصالات چند پلکسی می کند.

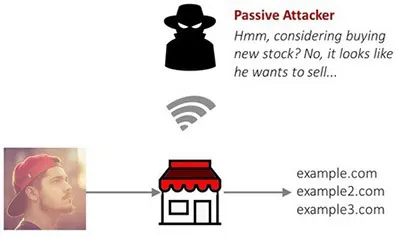

مهاجم منفعل (Passive Attacker)

ابتدا باید ببینیم HTTP چگونه کار می کند. این کلمه مخفف (hypertext transport protochol) پروتکل حمل و نقل هایپرتکست است و نحوه انتقال داده ها از طریق اینترنت است. با طراحی HTTP رمزگذاری نمی شود. این بدان معناست که داده هایی که از طریق سیم عبور می کنند برای هر کسی که دسترسی داشته باشد قابل مشاهده است.

هکرها می توانند بسته هایی را که در اینترنت درحال نقل و انتقال هستند را بخوانند. این بدان معنی است که آنها می توانند متنی را که می فرستید و دریافت می کنید بخوانند. به همین دلیل استفاده از یک پروتکل امن هنگام انتقال داده های شخصی و حساس اهمیت دارد.

بیاییدیک مثال معمول ،کافی شاپ را در نظر بگیرید. بسیاری از ما برای انجام کار به کافی شاپ ها ، رستوران ها و سایر مکان های عمومی با وای فای عمومی می رویم. اما اگر می دانستید که هکرها چه چیزی را می توانند ببینند ، ممکن است به این استراتژی فکر نکنید.

Wi-Fi مستعد تهاجم است این بدان معنی است که هر کسی که بخواهد ترافیک را مشاهده کند. مهاجمان در تنظیمات عمومی Wi-Fi دخالت میکنند و فقط ترافیک اینترنت را در اطراف خود جذب می کنند. آنها می توانند با تجزیه و تحلیل پیشرفته برای تعیین داده های حساس استفاده کنند که شاید شما در نظر نگرفته باشید.

آیا در مورد قیمت سهام مهم تحقیق می کنید؟شاید شما در حال تحقیق در مورد داده های پروژه مهم کاری باشید. در هر صورت زمانی که با داده های مهم کار می کنید، با استفاده از HTTP ، سکشن های اینترنت شما دامنه عمومی است و هیچ خلوت واقعیو امنی ندارید.

مسدود کردن مهاجم منفعل

هنگام استفاده از HTTPS ، مهاجم منفعل که قبلاً توضیح دادیم دیگر نمی تواند اطلاعات شما را بخواند. دلیل این است که داده های واقعی توسط یک لایه رمزنگاری پیچیده می شوند. تنها دو طرف که می توانند داده ها را بخوانند سرور و مرورگر هستند.

لایه TLS مخفف (Transport layer Security) (امنیت لایه حمل و نقل) مانند سپر عمل می کند ، و در هنگام تماشای مکالمه شما چشم هایناایمن و ناخواسته را مسدود می کند.

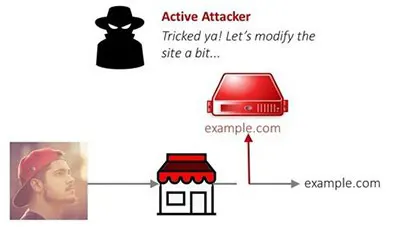

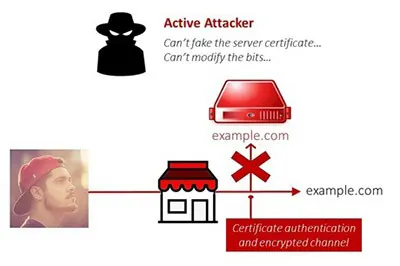

مهاجم فعال

بعضی اوقات مهاجمان پرخاشگرتر هستند. آنها زیرساخت های خاص خود را برای بازپس گیری درخواست، تنظیم می کنند. به این حالت در اصلاح Man in the Middle Attack (حمله شخص میانی) گفته می شود.

بدون استفاده از HTTPS ، هیچ اطمینان خاصی در مورد گفتگو با سرور مورد نظر نداریدو سرور نمی تواند تشخیص دهد که آیا واقعاً با شما صحبت می کند یا خیر. با HTTPS ، یک سطح از یکپارچگی داده وجود دارد که شما را در مقابل حمله کننده از درخواست های شما و پاسخ های سرور محافظت می کند. گواهینامه ها مستلزم این هستند که در انتها چگونگی رمزنگاری و رمزگشایی داده ها را بدانند و فقط آنها می دانند چگونه این کار را انجام دهند.

اگر می خواهیدبدانید که کدام پروتکل TCP / IP فرم امن HTTP باشد، آن HTTPSاست. ورود به جزئیات نحوه عملکرد الگوریتم های رمزگذاری کمی بالاتر از سطح این مقاله است. اما بگذارید بگوییم فقط یک دسته از gobbledygook بدون کلید رمزگشایی و رمزگذاری بسته ها خواهد بود.

هنگامی که شما یک اتصال امن به یک سرور از راه دور برقرار می کنید ، این حمله فعال را به طور موقت مسدود می کنید. مثلاً من نمیتوانم روی روتر اینترنت چیزی نصب کنم که درخواست را رهگیری کند و آن ها را به سمت سرور آن ها هدایت کند.

شاید فکر کنید که هکرها می توانند یک گواهیجعلی تولید کنند، آنها نمی تواند گواهی نامه را جعل کنندیاداده ها را با کلید عمومی رمزگشاییکنند. آنها به کلید خصوصی دسترسی ندارند. قبلا گفته بودیم که رمزگذاری می تواند پیچیده باشد! این گواهی شامل کلید عمومی سرور وب است. پروکسی حمله کننده کلید خصوصی مطابقت را ندارد.

اگر پروکسی گواهی واقعی را به مشتری منتقل کند ، نمی تواند اطلاعاتی را که مشتری برای سرور وب ارسال می کند را رمزگشایی کند. ممکن است مهاجم تلاش کند تا گواهی را جعل کرده و کلید عمومی خود را ارائه دهد. این امر امضای مراجع صدور گواهینامه را از بین می برد. مرورگر درباره گواهی نامعتبر هشدار می دهد.

آیا HTTPS امن است؟

از نظر فنی بله. راه هایی برای حمله و به طور بالقوه هک کردن پروتکل وجود دارد ، اما آنها به اجزاء سازنده خارج از کنترل مشتری و سرور نیاز دارندو این حملات حملات ساده ای نیستند.

- به مرجع صدور گواهینامه شکایت کند

- با روتر نزدیک مجوز گواهیسازش کند

- با سرور بازگشتی DNS آژانس مجوز سازش کند

- به برخی پروتکل های شبکه دیگر مانند TCPیاBGP حمله کند

- دولت می تواند به یک مرجع صدور گواهینامه دستور دهد تا یک گواهی مخرب تولید کند

این حملات در اصل به این معنی است که مقام صادرکننده به خطر می افتداما همانطور که گفتم و حمله به این نقاط حمله ساده نیست.

همچنین باید توجه داشته باشید که TLS سرور شما را ایمن نمی کند ، بلکه اتصال بین سرور و مشتری شما را تضمین می کند. اگر هکر وارد سرور شما شود ، احتمالاً نوع دیگری از حمله اتفاق افتاده است. آنها نمی توانند داده های بین دو گره را منتقل کنند.

جمع بندی

HTTPS باید در همه جا مورد استفاده قرار گیرد. بهانه های گذشته دیگر توجیهی ندارند. با استفاده از HTTPS شما اتصال ایمن به بازدید کنندگان خود ارائه می دهید. این اطمینان را به آن ها می دهید که با سرور شما ارتباط برقرار می کنند و نه شخصی که به طور انفعالی یا فعال در حال مشاهده اطلاعات آن ها است.